Lectura 5:00 min

Cyber Readiness Challenge: hacker por un día

Symantec organizó un ejercicio de seguridad tecnológica para retar a los equipos de TI de compañías y gobiernos a vulnerar sistemas.

El director de la empresa de seguridad informática RKI convocó a una teleconferencia a 13 expertos en tecnologías para encomendarles una misión: recolectar toda la información posible de una laptop perteneciente a la compañía EDC. Tienen dos horas para lograrlo.

Los expertos tienen que hackear el equipo para obtener datos sensibles, correos electrónicos, direcciones y formas de acceso a las redes corporativas de EDC. El ejecutivo de RKI no da más explicaciones.

Frente a sus computadoras, los informáticos emprenden la misión de traspasar cuatro niveles para perpetuar estos accesos: el reconocimiento de las áreas vulnerables tanto del equipo como de la red a la que se conectan, para pasar a la información contenida en correos electrónicos, archivos adjuntos o códigos embebidos y acceder a los servidores empresariales. Ya con el acceso, deben recolectar la información para entregarla a los técnicos de RKI.

El cronómetro comienza a correr. Los 13 expertos en tecnología aplican sus conocimientos y a marchas forzadas buscan vulneraciones en los sistemas de seguridad para cumplir su cometido. Algunos buscan tips en Google, otros piden ayuda a sus colegas para superar los obstáculos y salir victoriosos en el reto.

Lo que nadie sabe es que el ejecutivo de RKI fue trabajador de EDC y el equipo a hackear fue robado a su ex jefe.

Ustedes no sabían que estaban trabajando en un esquema de espionaje corporativo. Fueron contratados para obtener los archivos de EDC , confiesa a los expertos luego de que terminaron su labor.

El ejecutivo de RKI es un antiguo empleado enojado con su ex jefe y busca venganza mediante el robo de información.

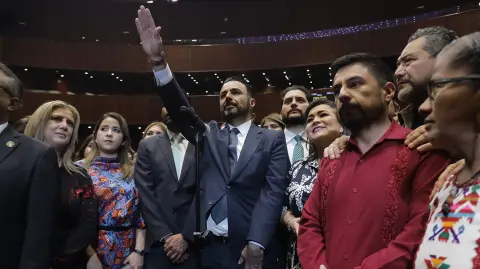

Este escenario es ficticio y fue la premisa con la que se desarrolló por primera vez en México el Cyber Readiness Challenge, un encuentro organizado por la firma de ciberseguridad Symantec, creadora del antivirus Norton. Ocurrió el martes 18 de febrero.

Los 13 expertos en tecnología son, en realidad, representantes del área de tecnología de empresas de diversos sectores e incluso del gobierno mexicano, además de clientes de la compañía. La idea del ejercicio es que los expertos en seguridad informática de las compañías se pusieran en los zapatos de los ciberatacantes para saber cuáles las motivaciones por las que buscan vulnerar los sistemas informáticos y obtener información confidencial.

Lo que buscamos es que nuestros clientes tengan la experiencia de lo que es ser un hacker, qué implica, cuáles son las etapas, cómo llego ya al detalle de la información. Si esto lo trasladamos al mundo real, es lo que pasa cuando perdemos nuestra laptop: alguien va a encontrarla y la información que traemos en ese tipo de dispositivos tenemos que protegerla de cualquier fuga que llegara a tener, ya sea de un hacker, un empleado descontento, un ex empleado , explica Mario Reyes, gerente de Ingeniería en Sistemas de Symantec México.

El reto que se ha realizado en 23 ciudades distintas mostró una realidad: los expertos en tecnología mexicanos pudieron avanzar tres veces más rápido en el reto comparado con la experiencia de São Paulo, Brasil, dijo Paulo Prado, director de Marketing de Producto para América Latina de Symantec y encargado del evento en la ciudad brasileña. En menos de 15 minutos de haber iniciado el reto en la ciudad de México, se empezaron a ver resultados sobre la detección de vulnerabilidades de un sistema creado y controlado por Symantec para los fines de este desafío.

Pero ninguno de los participantes llegó al nivel más alto: el robo de la información y su traslado a servidores fuera de la empresa vulnerada.

Internet nos trae muchas ventajas de funcionalidad y también muchos riesgos y retos. La verdad fue difícil (el desafío), porque yo que tengo la certificación de hacker ético no me había sido posible poner en práctica estos conocimientos y simplemente el venir y prepararme, ya tengo elementos para cumplir mejor con mis funciones , dijo Armando Reséndez, del área de seguridad de Seguros Monterrey New York Life y uno de los participantes del Cyber Readiness Challenge.

Es fácil para los hackers vulnerar los sistemas de las empresas y gobiernos, dijo Carlos Doce Reyes, director de sistemas de Marnie, una agencia de marketing digital y otro de los participantes.

Realmente es muy fácil hackear sistemas si éstos no se administran correctamente, cosa que nos pasa con algunos de nuestros clientes. Algunos tienen buenos equipos en sistemas pero a veces falta un extra para cubrir los huecos de seguridad, que es la falta de un especialista en seguridad , opinó.

Más allá de los aspectos técnicos, una de las lecciones que fomenta Symantec con estas narrativas de hackeo es que las amenazas también están en los usuarios, más allá de las computadoras. Mario Reyes, de Symantec, aseguró que la vulneración a empresas puede iniciar en áreas ajenas a la infraestructura de TI.

Incluso un atacante puede solicitar vía telefónica información al área financiera de una compañía fingiendo que es un trabajador, lo que implica también un estudio por parte de los atacantes sobre la estructura y actividades internas de la empresa.

Puedes tener una empresa con toda la tecnología de protección pero si tu usuario no toma las medidas necesarias, por ahí puede haber fugas de información. Vemos una combinación entre tecnología y personas para poder tener una protección global. Es muy importante generar consciencia en los usuarios para ir cerrando e ir apoyando las acciones que realiza TI para que también puedan saber dónde son vulnerables , agregó.

julio.sanchez@eleconomista.mx