Lectura 4:00 min

El talón de aquiles

Opinión

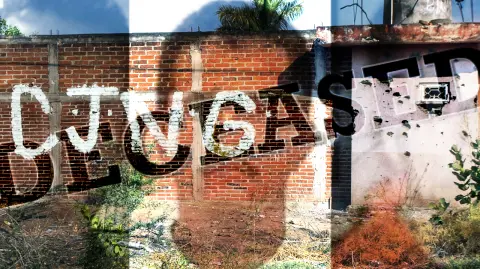

Europa acaba de recibir una lección de 500 millones de dólares: no hace falta acceder a la torre de control para paralizar un aeropuerto, basta con doblegar al que imprime los pases de abordar. El reciente ataque cibernético contra Collins Aerospace, una compañía estadounidense que provee sistemas de registro de pasajeros y equipaje, obligó a aeropuertos como Heathrow en Londres, Bruselas y Berlín a volver al papel y a la pluma. Miles de pasajeros quedaron varados por un ciberataque masivo. Es la demostración más costosa de que las cadenas de suministro digitales son el verdadero talón de Aquiles de la aviación.

Un atacante, desde la comódidad de su casa u oficina, puedo interferir con el software de una industria crítica. El resultado fueron filas interminables, vuelos cancelados, maletas rezagadas y un enorme daño reputacional. Las autoridades europeas confirmaron que se trató de un ataque de secuestro de datos (ransomware) y en el Reino Unido ya detuvo a un sospechoso. La conclusión es clara: el eslabón más débil dicta la magnitud del daño.

Europa estaba mejor preparada. La más reciente legislación europea de seguridad digital impone obligaciones estrictas de gestión de riesgos y de notificación de incidentes para sectores esenciales como el transporte aéreo. Además, la nueva regulación de resiliencia tecnológica exige que el software tenga seguridad incorporada desde el diseño y con mantenimiento durante todo su ciclo de vida. En otras palabras: si vendes software crítico, respondes por su seguridad.

EE.UU. también avanza, pero con reglas dispersas. La Administración de Seguridad en el Transporte (TSA) ha impuesto medidas específicas de ciberseguridad para aerolíneas y aeropuertos. La Comisión de Valores, el órgano regulador financiero, obliga a las empresas que cotizan en bolsa a revelar incidentes relevantes en cuestión de días, presionando a sus directivos a tomarse en serio la gestión del riesgo. Sin embargo, la gran ley de reporte obligatorio para infraestructura crítica sigue pendiente de aplicación: su entrada en vigor se retrasó hasta 2026. El resultado es un mosaico regulatorio que genera presión, pero deja huecos importantes en casos como éste.

México, en contraste, tiene diagnósticos pero no un marco legal integral. La Estrategia Nacional de Ciberseguridad publicada en 2017 nunca se tradujo en leyes con obligaciones claras para operadores de infraestructura crítica. No existe un esquema que obligue a proveedores de servicios digitales a blindar su software, a reportar incidentes en tiempos definidos y a someterse a sanciones severas en caso de incumplimiento. Muchos bancos y hasta PEMEX han sufrido de ataques de ransomware similares.

Hace unos días visité las oficinas de Kaseya en Miami, una empresa líder de ciberseguridad que está creciendo con fuerza en México y América Latina con soluciones diseñadas para PyMEs, el segmento más atacado porque carece de músculo financiero y técnico. Conversé con sus directivos César Pérez, José Bendito y Pilar Guimaraes. Su propuesta es clara: ofrecer soluciones integrales para miles de PyMEs a nivel mundial, bajo el esquema de Managed Service Provider, que se traduce en menos costos de administración de tecnología, más segura y más eficiente.

¿Está México listo? Hoy no. Tenemos talento, proveedores capaces como Kaseya y una urgencia evidente, pero sin reglas claras, sanciones efectivas y métricas de cumplimiento seguiremos dependiendo de la suerte del proveedor más débil.

El ataque en Europa no es una anécdota; es un espejo. Si no fortalecemos la supervisión regulatoria, el próximo apagón puede empezar fuera y terminar dentro de nuestros aeropuertos.