Lectura 7:00 min

Sector público mexicano enfrenta filtraciones, ransomware y credenciales comprometidas

El sector público mexicano acumula una serie de incidentes de ciberseguridad en los que el riesgo se explica por sistemas heredados, operación tercerizada y fallas en la gestión de identidades.

Foto: AFP

Enero de 2026 dejó al sector público en México expuesto a un patrón repetido el riesgo ya no se explica solo por un hackeo, entendido como explotación técnica sofisticada, sino por una mezcla de sistemas heredados, operación tercerizada, administración débil de identidades y una cultura de contraseñas que vuelve probable el robo de cuentas.

En esa combinación, el daño no siempre ocurre en la infraestructura central, sino en los bordes del Estado digital, en aplicaciones viejas que siguen vivas, accesos que permanecen habilitados y repositorios expuestos que pueden ser descargados en bloque.

Te puede interesar

El diagnóstico oficial sobre los incidentes difundidos en las primeras semanas del año apuntó en esa dirección. La Agencia de Transformación Digital y Telecomunicaciones (ATDT) informó el 30 de enero de 2026 que no identificó la publicación de datos sensibles vinculada con un incidente en contra de instituciones públicas y ubicó el acceso en sistemas obsoletos desarrollados y administrados por privados para entidades federativas, con uso de credenciales válidas que fueron inhabilitadas.

“Yo creo más que nada no es que estén encontrando vulnerabilidades o que hayan explotado alguno de los sistemas, sino que encuentran algo abierto y empiezan a descargar todos esos archivos”, dijo Hiram Camarillo, analista de seguridad de la información.

La evidencia técnica disponible refuerza esa lectura. Un análisis con datos de Hudson Rock para el dominio gob.mx identificó 506 credenciales comprometidas, 504 de usuarios y dos de empleados, asociadas a infecciones por malware tipo infostealer, con última actividad de usuario en agosto de 2025, además de una debilidad marcada en las contraseñas observadas.

Costo de la exposición

El impacto de esa superficie se vuelve tangible cuando los incidentes dejan de ser abstractos y se conectan con servicios públicos y datos personales. En el caso de la Comisión Nacional de Seguros y Fianzas (CNSF), el regulador informó que el 30 de enero registró un incidente de seguridad de la información que expuso cédulas de intermediarios con datos como nombre, CURP, RFC y fotografía.

Te puede interesar

El riesgo inmediato es operativo y de confianza, porque habilita escenarios de suplantación de identidad en un mercado donde se reportan alrededor de 90,000 agentes de seguros y fianzas en el país.

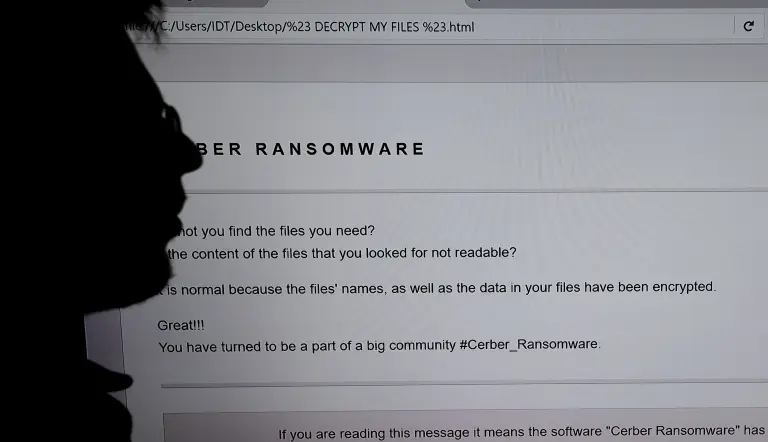

En paralelo, el episodio atribuido a LockBit alrededor de la Sociedad Hipotecaria Federal (SHF) exhibe el tipo de presión que ejerce el ransomware como negocio industrial. En ese caso se reportó la publicación de alrededor de 277 gigabytes de información presuntamente obtenida tras un ataque cercano al 21 de enero, con un ultimátum de pago que habría vencido el 5 de febrero, además de referencias a bases de datos e información asociada a créditos hipotecarios.

En el sector público, el costo no se limita al incidente en sí, porque se traduce en gestión de crisis, revisión de relaciones con terceros y tensión sobre la continuidad de trámites y servicios.

El cuadro general no se entiende como un conjunto de casos aislados. La discusión sobre los incidentes en instituciones públicas y en la Universidad Nacional Autónoma de México (UNAM) colocó el tema como un problema operativo de continuidad y de datos personales, con un telón de fondo donde la inteligencia artificial acelera tanto el ataque como la defensa.

Te puede interesar

El eslabón débil

Una constante técnica en el sector público es la existencia de sistemas obsoletos que permanecen activos por inercia administrativa, especialmente en cambios de administración y rotación de equipos. Hiram Camarillo describió un patrón recurrente: sistemas que se dejan funcionando, sin apagado ni cierre formal, y sin un listado de activos que permita entregar, custodiar y depurar la infraestructura.

Camarillo advirtió que, en ciertos casos, el acceso se logra al encontrar recursos abiertos y descargar directorios completos, más que por explotación de vulnerabilidades sofisticadas, y que parte de la tracción del fenómeno se alimenta de la percepción de bajo costo y baja persecución. También describió una dinámica de reciclaje de credenciales en la que, tras filtraciones previas, usuarios y contraseñas se prueban en otros sistemas, favorecidos por la costumbre de reutilizar la misma contraseña.

“Nunca se preocupan en apagar los sistemas, en cerrar algo. Cuando hay un cambio, nadie tiene un listado de activos o de sistemas que diga ‘tenemos 200 sistemas y aquí está el listado para que los cuides’”, dijo.

El caso de gob.mx ilustra otra capa del problema, la identidad como punto de entrada transversal. El análisis de Hudson Rock identifica que las credenciales expuestas se concentran en rutas vinculadas a inicios de sesión únicos (SSO) y participación ciudadana, lo que eleva el valor de una sola cuenta para múltiples trámites y servicios.

Incluso, cuando la exposición es principalmente de usuarios, la presencia de credenciales asociadas a rutas administrativas incrementa el riesgo, porque habilita la manipulación de contenido y el uso del sistema como pivote hacia otros entornos si hay reutilización de contraseñas o permisos excesivos.

Estandarización y ejecución

El debate en el sector público suele concentrarse en si hace falta una regulación que mitigue el impacto de los ciberataques. Pablo Corona, integrante del consejo directivo de la Alianza México Ciberseguro, aseguró que es mejor concentrarse en capacidades concretas y repetibles.

“La ciberseguridad no es evitar incidentes, eso es imposible. Se trata de identificar qué hay que proteger, cómo protegerlo, de quién protegerlo y establecer un proceso de mejora continua”, dijo en entrevista.

El especialista planteó que la ciberseguridad es un proceso de mejora continua que combina capacitación, configuración, monitoreo, identificación de incidentes, reacción, respuesta y recuperación. Su recomendación se apoya en adoptar estándares internacionales, con referencias explícitas a ISO 27001 para gestión de seguridad, ISO 27701 para privacidad, e ISO 29147, para comunicación y divulgación coordinada de vulnerabilidades e incidentes.

No obstante, el contraste entre norma y operación aparece como el punto crítico. Camarillo describió experiencias previas donde existían lineamientos inspirados en marcos internacionales, con obligaciones formales y auditorías, aun así con brechas amplias de cumplimiento e implementación, y con la tendencia institucional de documentar avances sin aterrizarlos en controles que funcionen.

El patrón de incidentes

El patrón que se repite en estos casos tiene cuatro piezas. La primera son las identidades expuestas fuera de los sistemas públicos por infecciones en equipos de usuarios y empleados, con credenciales que luego se prueban en portales y SSO. La segunda son los sistemas obsoletos que permanecen activos por falta de inventario y cierre formal. La tercera es la operación tercerizada y los entornos federativos donde el control de seguridad y la trazabilidad se fragmentan. Mientras que la cuarta son las capacidades de respuesta heterogéneas y, en algunos casos, las investigaciones internas limitadas para preservar evidencias y sostener procesos.

Te puede interesar

El Estado digital se volvió más amplio, con más trámites, más integraciones y más cuentas en juego. Con eso crece la superficie y el atacante necesita menos sofisticación para lograr un impacto. Basta encontrar una credencial reutilizada, un directorio abierto o un sistema viejo que nadie recuerda.